NIS-2 verstehen, umsetzen und profitieren

Cybersicherheit ist längst strategische Pflicht. Mit dem Inkrafttreten des NIS2-Umsetzungs- und Cybersicherheitsstärkungsgesetzes (NIS2UmsuCG) am 06. Dezember 2025 gelten verschärfte Standards für eine Vielzahl von Unternehmen in Deutschland, unabhängig von Branche und Größe. Mehr Unternehmen sind betroffen, die Anforderungen an Organisation, Risikomanagement und IT-Sicherheit umfassend und die Konsequenzen bei Verstößen deutlich strenger. Betroffene Unternehmen stehen nun unter unmittelbarem Handlungsdruck: Es gibt keine Übergangsfrist und eine Registrierung beim BSI ist für Unternehmen innerhalb von 3 Monaten verpflichtend. Die Verantwortung liegt direkt bei der Geschäftsführung.

Gerade für mittelständische Unternehmen bedeutet das: Du musst Deine Prozesse, Systeme und Zuständigkeiten auf den Prüfstand stellen. Denn NIS-2 verpflichtet Dich nicht nur dazu, technische Schutzmaßnahmen umzusetzen, sondern auch organisatorisch für klare Verantwortlichkeiten, Risikomanagement und eine lückenlose Dokumentation zu sorgen. Mit smartem Prozessmanagement und einer modernen BPM-Software wie Bpanda stärkst Du Deine Strukturen, erfüllst die gesetzlichen NIS-2-Pflichten und sicherst nachhaltig das Vertrauen Deiner Kunden und Partner.

Ist Dein Unternehmen betroffen?

Wenn Du im Unternehmen Verantwortung für Prozesse, Compliance oder IT-Sicherheit trägst – etwa als Qualitätsmanager, Prozessmanager, Compliance Officer, IT-Security Manager, IT-Leiter oder CISO –, wirst Du die NIS-2-Richtlinie bald nicht mehr ignorieren können. Denn NIS-2 betrifft nicht mehr nur große Konzerne oder klassische Betreiber kritischer Infrastrukturen – der Geltungsbereich wurde deutlich erweitert. Auch mittelständische Unternehmen, die sogenannte wesentliche oder wichtige Dienste erbringen, sind jetzt in der Pflicht. Jetzt ist der richtige Zeitpunkt, um zu prüfen, ob Dein Unternehmen betroffen ist und welche Pflichten sich daraus ergeben.

Du solltest aktiv werden, wenn folgende Kriterien auf Dein Unternehmen zutreffen:

![]() Dein Unternehmen beschäftigt mehr als 50 Mitarbeiter oder erzielt mehr als 10 Mio. Euro Jahresumsatz.

Dein Unternehmen beschäftigt mehr als 50 Mitarbeiter oder erzielt mehr als 10 Mio. Euro Jahresumsatz.

![]() Dein Unternehmen ist in einer der betroffenen Branchen tätig (z. B. Gesundheitswesen, Wasserwirtschaft, Digitale Infrastruktur & Telekommunikation, Energie, Verkehr, Finanz- oder Versicherungswesen, Abfallwirtschaft, Lebensmittelproduktion oder industrielle Fertigung).

Dein Unternehmen ist in einer der betroffenen Branchen tätig (z. B. Gesundheitswesen, Wasserwirtschaft, Digitale Infrastruktur & Telekommunikation, Energie, Verkehr, Finanz- oder Versicherungswesen, Abfallwirtschaft, Lebensmittelproduktion oder industrielle Fertigung).

![]() Dein Unternehmen ist Teil einer kritischen Lieferkette oder Dienstleister für Betreiber kritischer Infrastrukturen.

Dein Unternehmen ist Teil einer kritischen Lieferkette oder Dienstleister für Betreiber kritischer Infrastrukturen.

Was bedeutet das für Deine Rolle im Unternehmen?

Prozess- oder Qualitätsmanager

Du solltest stabile und nachvollziehbare Abläufe im Unternehmen etablieren. NIS-2 verlangt belastbare und sauber dokumentierte Prozesse für Risikobewertungen, Sicherheitsvorfälle, Eskalationen und die Einbindung externer Dienstleister. Mit einem professionellen BPM-Ansatz legst Du den Grundstein für Transparenz und Nachvollziehbarkeit.

Compliance-Verantwortlicher

Du trägst die Verantwortung dafür, dass gesetzliche Anforderungen systematisch in die Organisation integriert und eingehalten werden. NIS-2 verlangt nicht nur Nachweise über existierende Schutzmaßnahmen, sondern auch eine regelmäßige Überprüfung dieser Maßnahmen sowie klar geregelte Zuständigkeiten und eine revisionssichere Dokumentation.

IT-Security Manager, CISO oder IT-Leiter

Du stehst vor der Herausforderung, technische und organisatorische Sicherheitsmaßnahmen zu definieren, umzusetzen und kontinuierlich zu prüfen. Die Anforderungen an Risikomanagement, Zugriffsschutz, Backup-Strategien und Reaktionspläne steigen spürbar – ebenso wie die persönliche Verantwortung im Falle eines Vorfalls.

Die NIS-2 Herausforderungen im Überblick

Mit NIS-2 steigen die Anforderungen an Unternehmen deutlich – sowohl technisch als auch organisatorisch. Wer betroffen ist, muss handeln.

Cybersicherheitsmaßnahmen einführen und nachweisenDu bist verpflichtet, technische und organisatorische Maßnahmen zur IT-Sicherheit umzusetzen – inkl. Zugriffskontrollen, Schwachstellenmanagement und Notfallplänen. Diese müssen regelmäßig überprüft und dokumentiert werden.

Meldepflicht bei Sicherheitsvorfällen Du musst Sicherheitsvorfälle verpflichtend innerhalb von 24 Stunden an die zuständige Behörde melden. Danach sind detaillierte Folgeberichte nötig. Das erfordert nicht nur klare Prozesse, sondern auch schnelle Abstimmung und dokumentierte Verantwortlichkeiten.

Klare Verantwortlichkeiten definierenNIS-2 fordert klare Zuständigkeiten bis zur Geschäftsleitung. Cybersicherheit liegt nicht allein in der IT-Abteilung, sondern wird zur Führungsaufgabe und muss organisatorisch, technisch und prozessual klar verankert sein.

Audits & Kontrollen durch Behörden Nationale Behörden dürfen künftig unangekündigte Prüfungen durchführen. Unternehmen müssen dabei die Umsetzung und Wirksamkeit ihrer Sicherheitsmaßnahmen jederzeit belegen können – schriftlich, nachvollziehbar und revisionssicher.

Warum Prozessmanagement der Schlüssel zur NIS-2-Compliance ist

Ein wirkungsvoller Ansatz zur Erfüllung der NIS-2-Anforderungen ist die Einführung von Geschäftsprozessmanagement (Business Process Management – BPM). Mit BPM kannst Du Deine Geschäftsprozesse visualisieren, analysieren und gezielt optimieren. Das schafft nicht nur Transparenz über sicherheitsrelevante Abläufe, sondern sorgt auch dafür, dass regulatorische Anforderungen effizient und nachvollziehbar erfüllt werden. Mit BPM legst Du den Grundstein für eine nachhaltige und auditfähige Sicherheitsarchitektur – nicht nur für heute, sondern auch für zukünftige Regulierungen.

Klare Prozesse für Sicherheitsvorfälle, Prävention und Eskalation

Strukturierte Prozessdokumentation als Nachweis gegenüber Behörden

Verknüpfung mit Risikomanagement zur Steuerung von Schwachstellen

Rollenklarheit und Verantwortlichkeiten schwarz auf weiß

Automatisierung von Prüf- und Freigabeprozessen

Kontinuierliche Verbesserung durch messbare Prozesskennzahlen

Bpanda – Dein BPM-Tool für die NIS-2-Umsetzung

Mit Bpanda setzt Du auf ein modernes, intuitives BPM-Tool, das Dich ideal bei der Erfüllung der NIS-2-Anforderungen unterstützt. Bpanda hilft Dir, Geschäftsprozesse transparent zu dokumentieren, Risiken zu steuern und Verantwortlichkeiten klar festzulegen – zentral, strukturiert und nachvollziehbar. Anbieter der Software ist die MID GmbH, ein deutsches Software- und Beratungshaus mit über 40 Jahren Erfahrung im Prozessmanagement. Entwicklung und Hosting erfolgen vollständig in Deutschland – DSGVO-konform und zertifiziert.

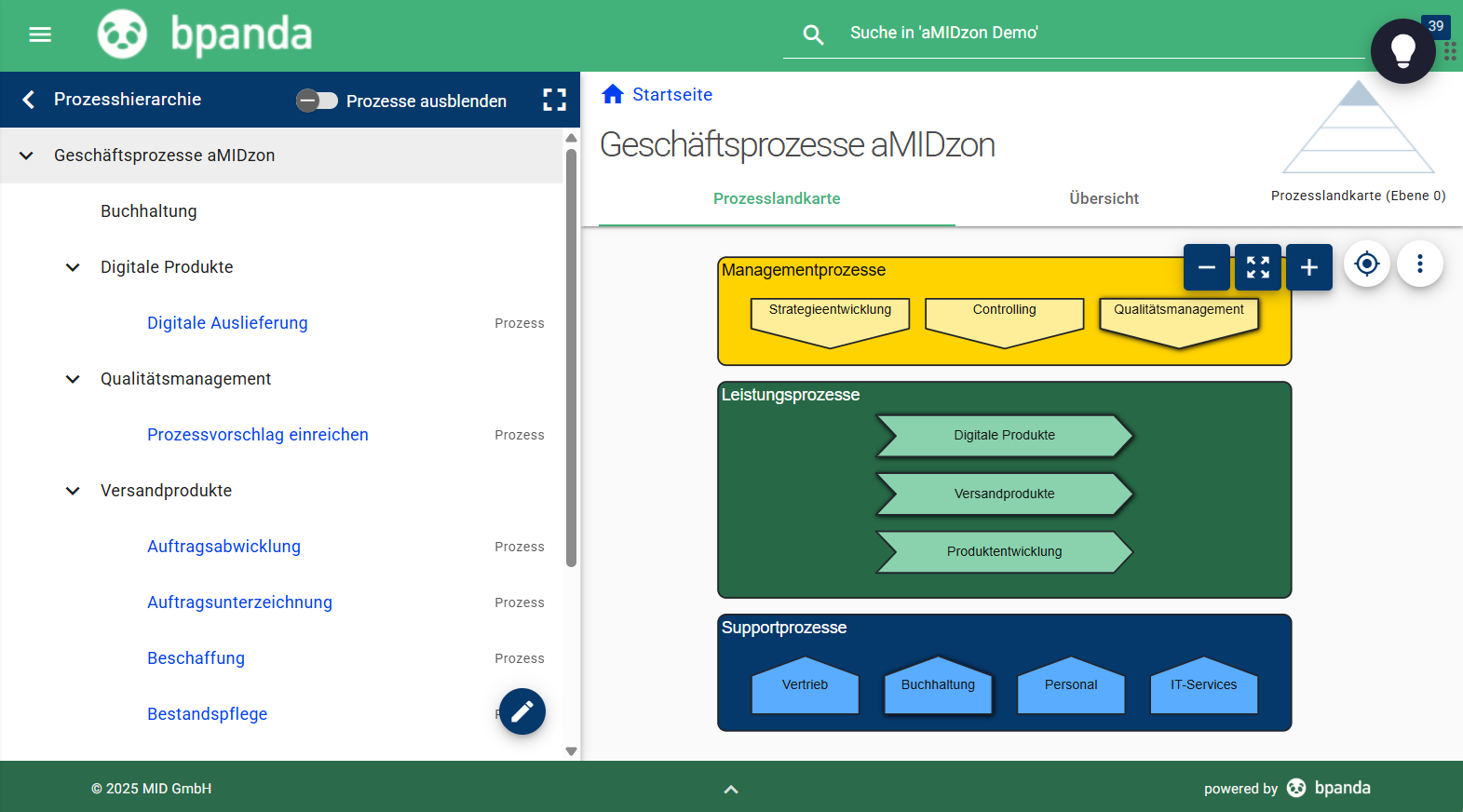

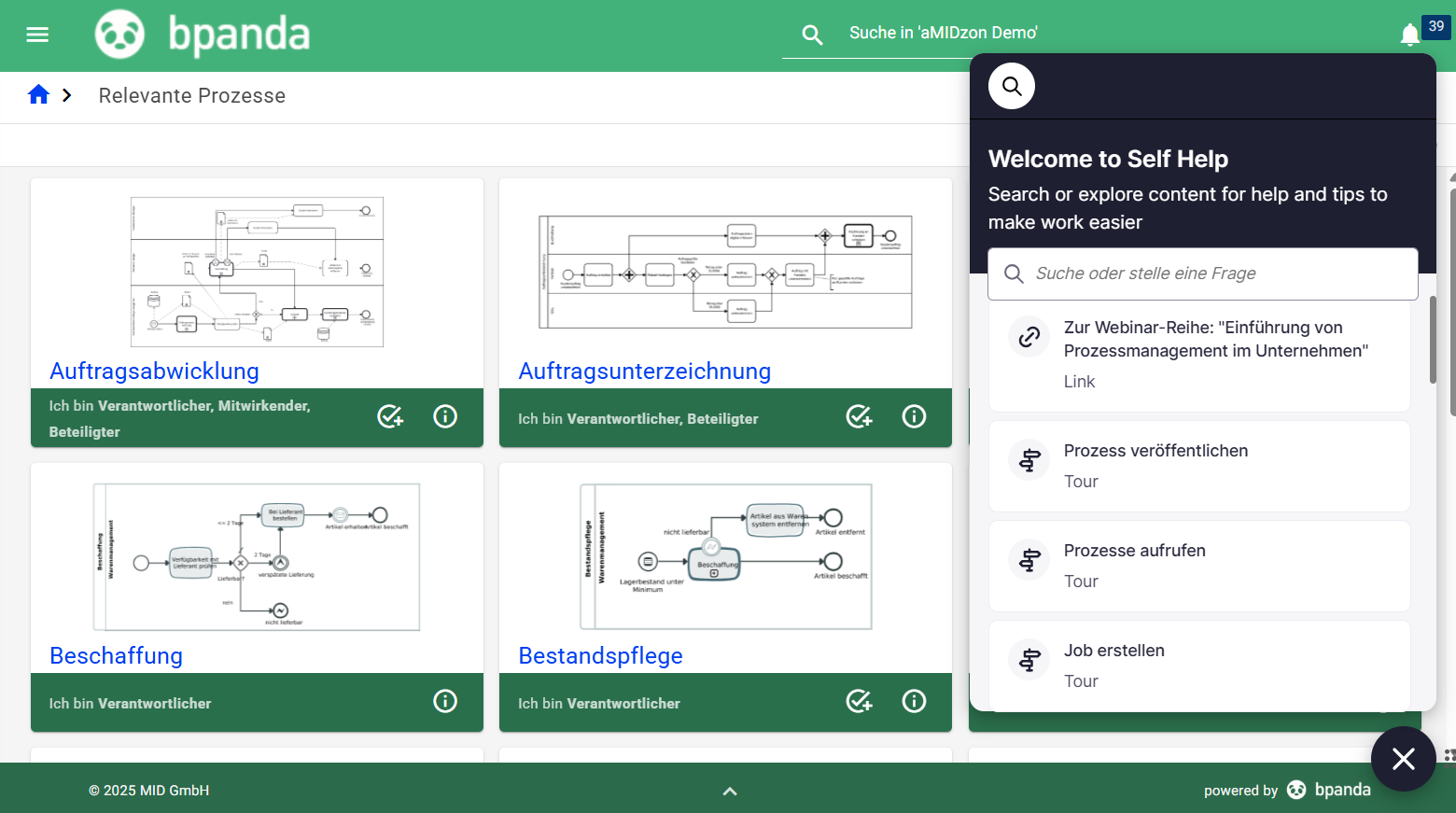

Transparente Prozesslandschaft

Bpanda ermöglicht es Dir, alle sicherheitsrelevanten Prozesse einfach zu modellieren, zu dokumentieren und für alle Beteiligten verständlich darzustellen. So hast Du jederzeit einen klaren Überblick, wo Risiken entstehen können und wo Handlungsbedarf besteht.

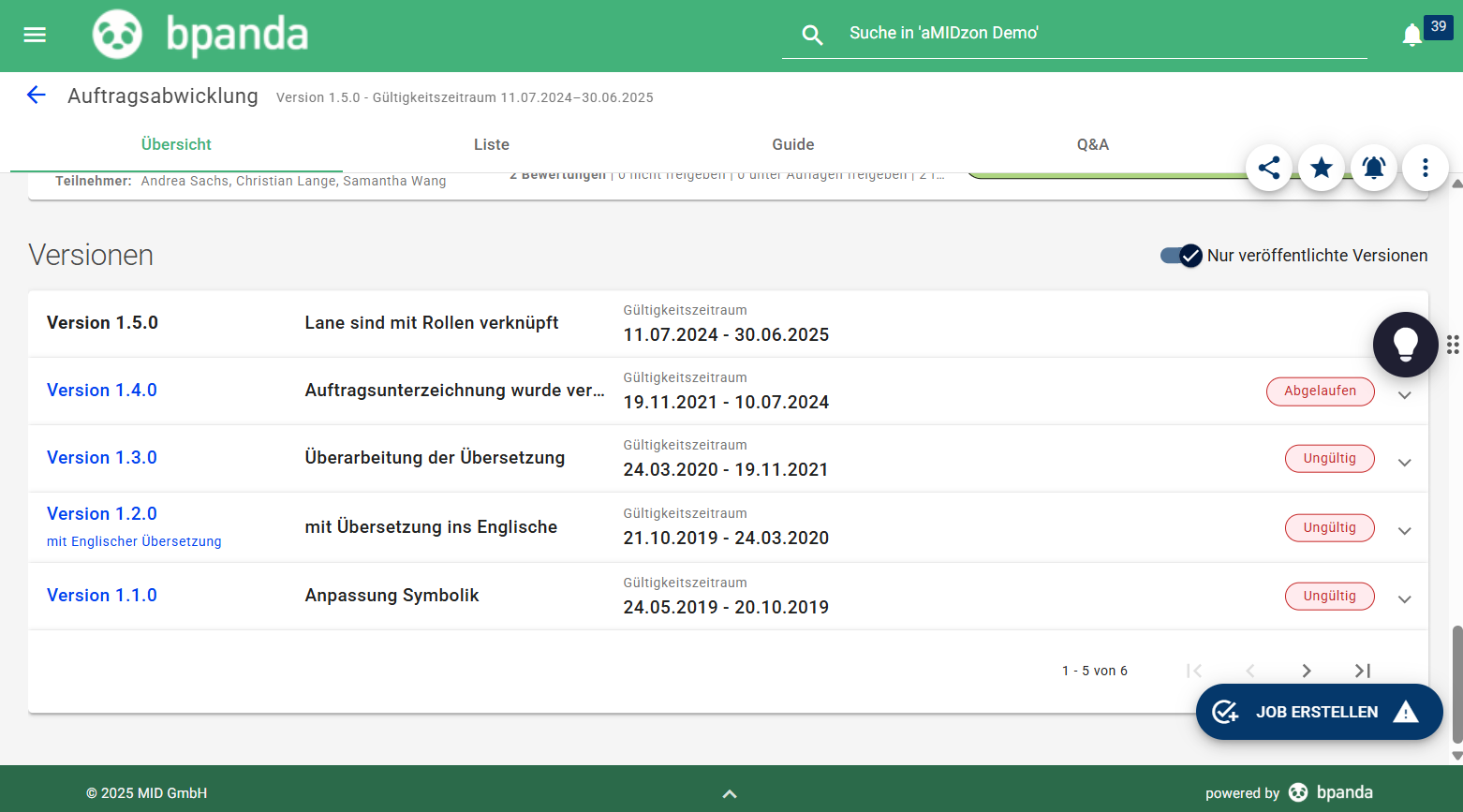

Revissionssichere Dokumentation

Alle Prozesse werden automatisch versioniert und nachvollziehbar gespeichert. Änderungen und Verantwortlichkeiten sind lückenlos dokumentiert – ein entscheidender Faktor bei Audits und Behördenprüfungen.

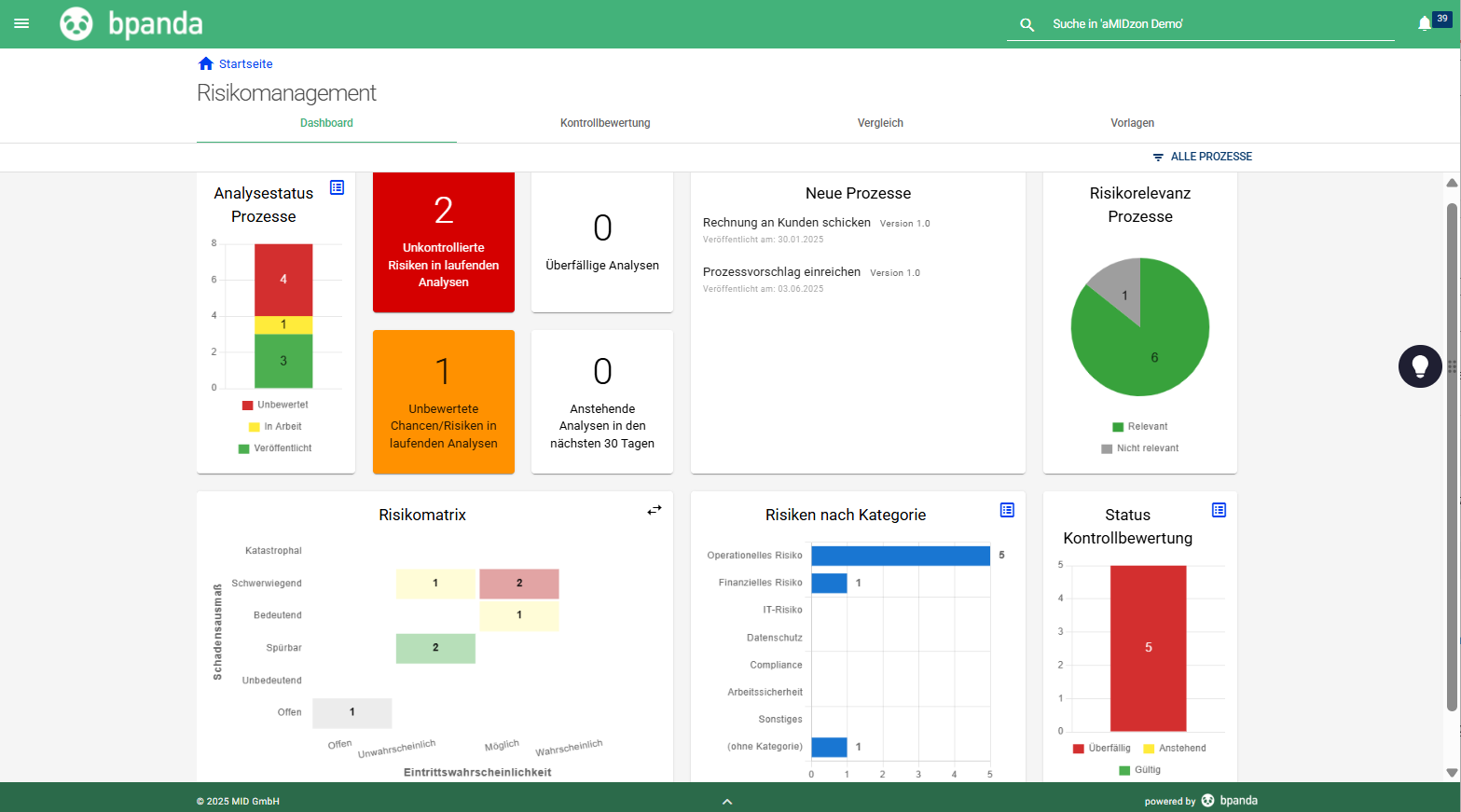

Verzahnung von Prozessen und Risiken

Bpanda erlaubt Dir die direkte Verknüpfung von Prozessen mit identifizierten Risiken und notwendigen Sicherheitsmaßnahmen. So steuerst Du aktiv Dein Risikomanagement und erfüllst die NIS-2-Pflichten nachhaltig.

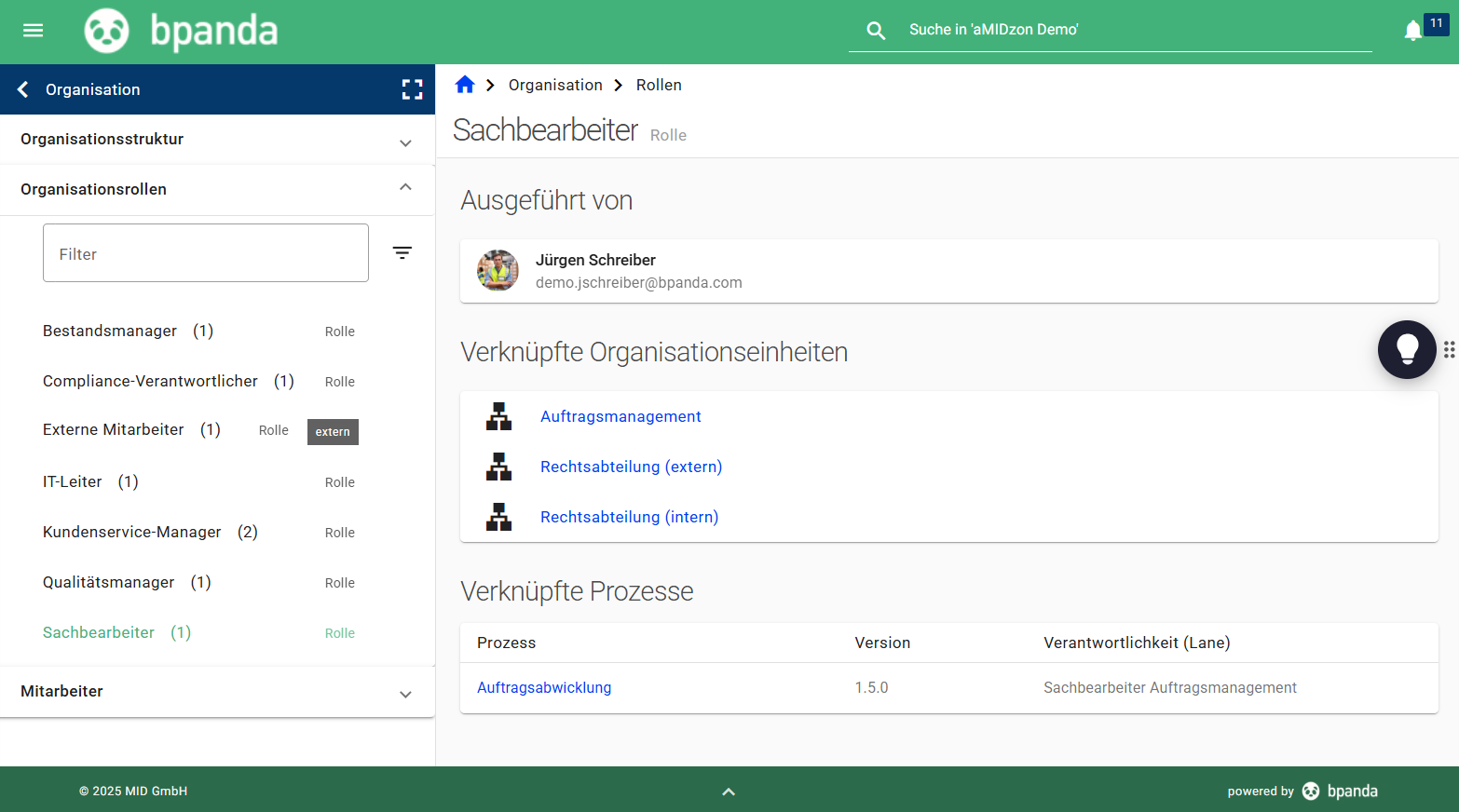

Klar definierte Rollen und Verantwortlichkeiten

Mit Bpanda weist Du Rollen, Aufgaben und Freigaben sauber zu – sowohl auf Prozessebene als auch innerhalb Deines Unternehmens. Damit wird die gesetzlich geforderte „Verantwortlichkeit auf Managementebene“ wirksam abgebildet.

Einfache Einführung und Akzeptanz

Dank der benutzerfreundlichen Oberfläche können Fachabteilungen schnell mit Bpanda arbeiten, ohne tiefes BPM-Know-how vorauszusetzen. Das beschleunigt die Umsetzung von NIS-2-Maßnahmen erheblich.

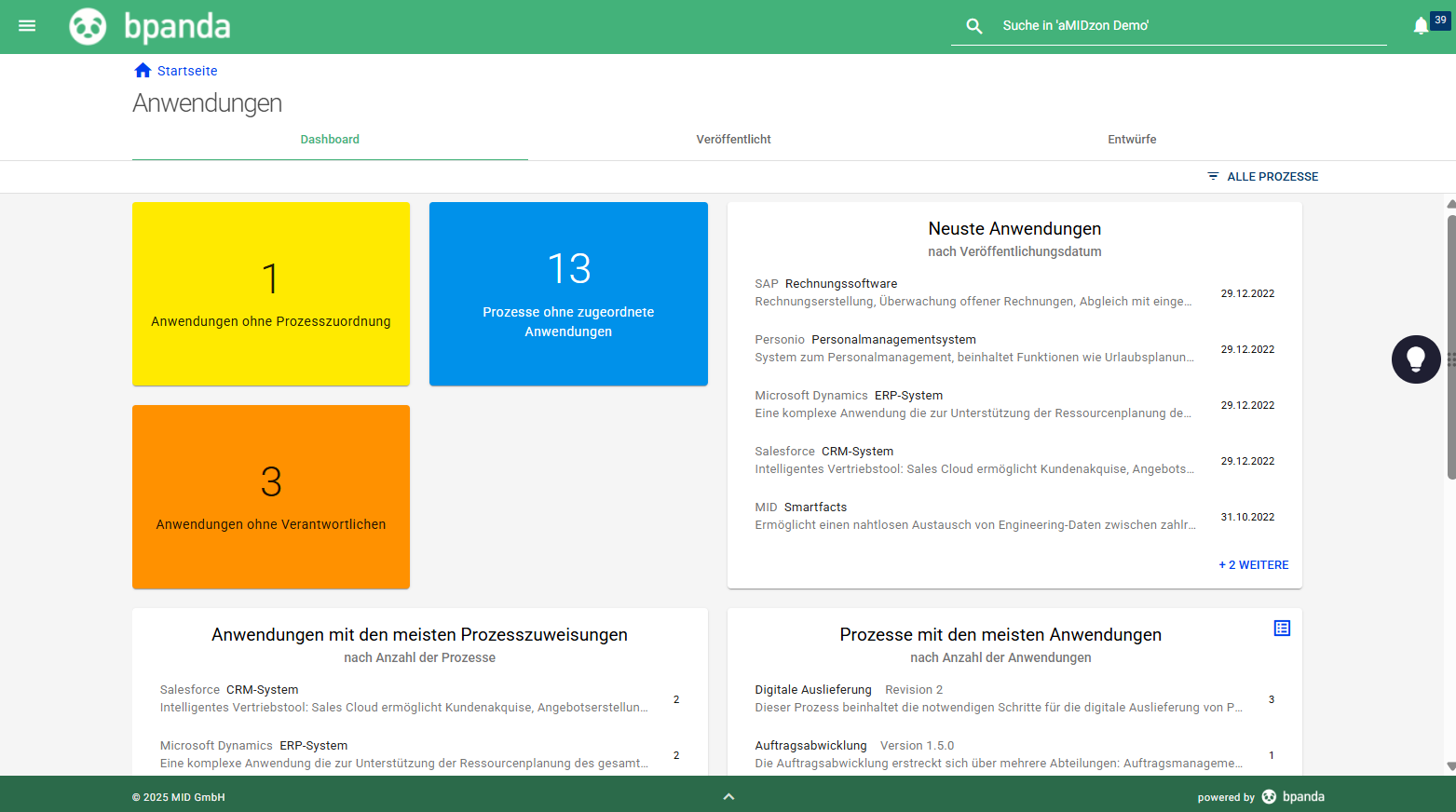

Abhängigkeiten erkennen und analysieren

Bpanda zeigt Dir auf einen Blick, wie Prozesse, Rollen, IT-Systeme und Risiken miteinander verknüpft sind. So identifizierst Du kritische Abhängigkeiten frühzeitig und kannst gezielt gegensteuern. Gerade im Kontext von NIS-2 hilft Dir das, Schwachstellen ganzheitlich zu verstehen und Sicherheitsmaßnahmen an den richtigen Stellen anzusetzen.

Dein NIS-2 Leitfaden: Kompakt, verständlich, praxisnah

Jetzt kostenlos runterladen

Hol Dir den kompakten Leitfaden für eine erfolgreiche NIS-2 Umsetzung mit BPM! Erfahre, wie Du Deine Prozesse und Verantwortlichkeiten fit für die neuen Anforderungen machst.

Das erwartet Dich:

- NIS-2 Herausforderungen im Überblick

- Schritt-für-Schritt-Anleitung

- Konkrete Umsetzungstipps in Bpanda

Fülle einfach das Formular aus und lade Dir den Leitfaden als PDF direkt herunter!

Exklusive NIS-2 Demo:

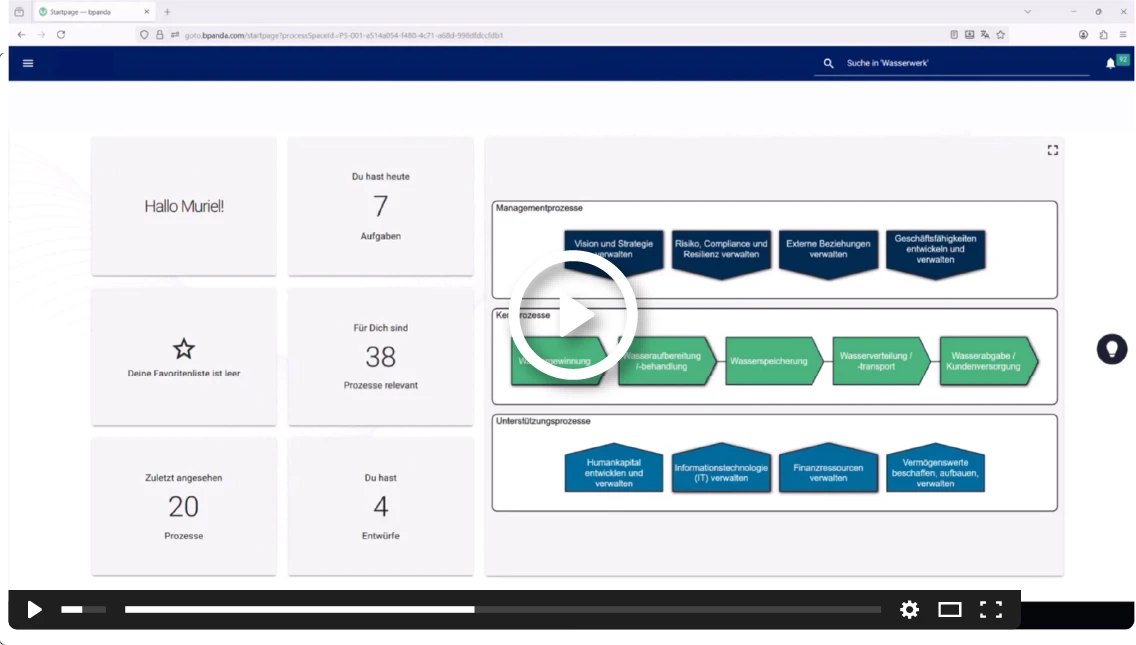

So setzt Du die Anforderungen mit Bpanda praktisch um

In unserem knapp 9-minütigen Demo-Video zeigen wir Dir Schritt für Schritt, wie Du Verantwortlichkeiten in Bpanda festlegst, Prozesse modellierst, Risiken steuerst und Meldepflichten professionell abbildest – alles am Praxisbeispiel eines Wasserwerks. Neugierig? Einfach das Formular ausfüllen und das Demo-Video kostenlos ansehen. So bringst Du Dein Unternehmen bei der NIS-2-Umsetzung auf das nächste Level!

Einfach starten – Bpanda jetzt kostenlos testen

Du willst sehen, wie BPM in der Praxis funktioniert? Mit Bpanda testest Du ein leichtgewichtiges und webbasiertes Prozessmanagement-Tool 30 Tage lang – kostenlos, unverbindlich und ohne Installationsaufwand. Erstelle, teile und optimiere Prozesse ganz einfach im Team. Perfekt, um Deine Organisation fit für NIS-2 zu machen!

![]() DSGVO-konform, made & hosted in Germany

DSGVO-konform, made & hosted in Germany

![]() Ideal für Fachbereiche, IT und Compliance

Ideal für Fachbereiche, IT und Compliance

![]() Testzugang sofort startklar ohne IT-Einrichtung

Testzugang sofort startklar ohne IT-Einrichtung

Einfach starten – Bpanda jetzt kostenlos testen

Du willst sehen, wie BPM in der Praxis funktioniert? Mit Bpanda testest Du ein leichtgewichtiges und webbasiertes Prozessmanagement-Tool 30 Tage lang – kostenlos, unverbindlich und ohne Installationsaufwand. Erstelle, teile und optimiere Prozesse ganz einfach im Team. Perfekt, um Deine Organisation fit für NIS-2 zu machen!

![]() DSGVO-konform, made & hosted in Germany

DSGVO-konform, made & hosted in Germany

![]() Ideal für Fachbereiche, IT und Compliance

Ideal für Fachbereiche, IT und Compliance

![]() Testzugang sofort startklar ohne IT-Einrichtung

Testzugang sofort startklar ohne IT-Einrichtung

Vertraue auf geprüfte Sicherheit – Made in Germany

Wenn es um Cybersicherheit geht, zählt vor allem eins: Vertrauen. Als SaaS-Anbieter mit höchsten Qualitäts- und Sicherheitsstandards stehen wir dafür ein, dass Deine sensiblen Daten bestmöglich geschützt sind – und das vollständig DSGVO-konform. Mit Bpanda bekommst Du nicht nur ein leistungsstarkes BPM-Tool, sondern arbeitest auch mit einem Anbieter, der Sicherheit, Qualität und Transparenz lebt.

ISO 9001 & TISAX-zertifiziert: Die MID GmbH erfüllt internationale Standards für Qualitätsmanagement und Informationssicherheit.

100.000+ aktive Nutzer vertrauen auf Bpanda als BPM-Tool im Unternehmen. Ausgezeichnet mit dem 1. Platz des Process Solution Awards.

Sichere Infrastruktur: Bpanda wird in Deutschland entwickelt und in der IONOS Cloud (ISO 27001, ISO 9001, ISO 14001, BSI C5) sicher gehostet.

Mitglied der Allianz für Cyber-Sicherheit: Als aktives Mitglied setzen wir uns gemeinsam mit anderen Unternehmen für ein starkes digitales Europa ein.

ISO 9001 & TISAX-zertifiziert: Die MID GmbH erfüllt internationale Standards für Qualitätsmanagement und Informationssicherheit.

100.000+ aktive Nutzer vertrauen auf Bpanda als BPM-Tool im Unternehmen. Ausgezeichnet mit dem 1. Platz des Process Solution Awards.

Sichere Infrastruktur: Bpanda wird in Deutschland entwickelt und in der IONOS Cloud (ISO 27001, ISO 9001, ISO 14001, BSI C5) sicher gehostet.

Mitglied der Allianz für Cyber-Sicherheit: Als aktives Mitglied setzen wir uns gemeinsam mit anderen Unternehmen für ein starkes digitales Europa ein.

Mehr als 100.000 Nutzer weltweit vertrauen auf Bpanda

Häufig gestellte Fragen

Das NIS2UmsuCG ist am 6. Dezember 2025 in Kraft getreten. Die Vorgaben gelten unmittelbar, eine Übergangsfrist gibt es nicht. Betroffene Unternehmen und Einrichtungen müssen sich innerhalb von drei Monaten beim BSI registrieren, also spätestens bis zum 6. März 2026. Die weiteren Pflichten wie Risikomanagement, Melde- und Nachweispflichten sind ebenfalls ab Inkrafttreten umzusetzen.

Wer die Anforderungen nicht erfüllt, riskiert Bußgelder in Millionenhöhe und persönliche Haftung von Führungskräften. Hinzu kommen potenzielle Imageschäden durch Sicherheitsvorfälle und Prüfungen durch Behörden.

NIS-2 fordert u. a. ein Risikomanagement für IT-Systeme, Maßnahmen zur Zugangskontrolle, Backup-Konzepte, Sicherheitsüberprüfungen sowie einen Notfallplan. Diese Maßnahmen müssen dokumentiert und regelmäßig überprüft werden.

NIS-2 geht deutlich weiter als die bisherige KRITIS-Verordnung. Es betrifft mehr Branchen, strengere Meldefristen und schärfere Anforderungen – z. B. eine klare Zuordnung von Verantwortung bis zur Geschäftsführung.

Ja – eine lückenlose Dokumentation ist Pflicht. Behörden können Nachweise anfordern, etwa zur Umsetzung von Schutzmaßnahmen oder zur Reaktion auf Sicherheitsvorfälle. Gut dokumentierte Prozesse sind dabei die beste Grundlage.

Prozessmanagement hilft Dir, die organisatorischen Anforderungen der NIS-2-Richtlinie systematisch umzusetzen. Mit einem BPM-Tool wie Bpanda dokumentierst Du Sicherheitsprozesse, definierst Verantwortlichkeiten und stellst sicher, dass Reaktionsabläufe klar geregelt und jederzeit nachvollziehbar sind.

Bpanda ermöglicht es Dir, Prozesse zentral zu dokumentieren, mit Rollen zu verknüpfen und über Versionen nachvollziehbar zu halten. So kannst Du technische und organisatorische Maßnahmen effizient abbilden und hast bei Audits oder Sicherheitsvorfällen schnell Zugriff auf alle relevanten Informationen.

Eine digitale, zentrale Prozessdokumentation wird dringend empfohlen – nicht nur zur Erfüllung von Nachweispflichten, sondern auch für schnelle Reaktionsfähigkeit im Ernstfall. Mit Bpanda geht das einfach und ohne komplexe Tools – direkt im Browser.

Es gibt keine feste Frist, aber Prozesse sollten regelmäßig überprüft, aktualisiert und im Ernstfall sofort anpassbar sein. Kontinuierliche Prozesspflege ist Teil des Sicherheitskonzepts – Bpanda unterstützt Dich dabei einfach und revisionssicher.

Ob IT-Leitung, CISO, Compliance oder Qualitätsmanagement – Bpanda schafft eine gemeinsame Plattform, um Cybersicherheitsprozesse abteilungsübergreifend zu definieren, zu kommunizieren und zu leben. Alle Beteiligten arbeiten transparent zusammen – auch ohne IT-Hintergrund.